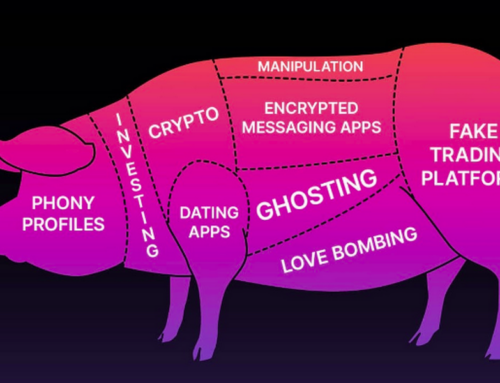

Útočníci zo skupiny Transparent Tribe použili na prvotný kontakt s obeťami z Indie, Pakistanu, ale aj Ruska a ďalších krajín pravdepodobne romantickú pascu, v rámci ktorej najprv kontaktovali používateľov prostredníctvom inej platformy, kde ich presvedčili, aby „citlivú komunikáciu“ presunuli na „bezpečnejšiu“ aplikáciu, ktorú si následne nainštalovali. V skutočnosti išlo o aplikácie, obsahujúce škodlivý kód. Výskumníkom spoločnosti Eset sa podarilo lokalizovať viac ako 150 obetí z Indie a Pakistanu, ako aj z Ruska, Ománu a Egypta. Kampaň je s najväčšou pravdepodobnosťou aktívna od júla 2022.

„Útočníci presvedčili obete, aby použili aplikácie MeetsApp alebo MeetUp. Už v minulosti sme zaznamenali využitie takejto pasce skupinou Transparent Tribe. Nájsť telefónne číslo alebo e-mailovú adresu na prvotný kontakt pritom zvyčajne nie je príliš náročné,“ vysvetľuje Lukáš Štefanko, výskumník spoločnosti Eset, ktorý odhalil kampaň. „Túto kampaň sme identifikovali počas analyzovania inej vzorky malvéru zverejnenej na Twitteri.“

Okrem funkcionality chatu obsahujú skompromitované verzie aplikácií MeetUP a MeetsApp škodlivý kód, ktorý ESET identifikoval ako backdoor CapraRAT. Transparent Tribe, tiež známa ako APT36, je špionážna skupina známa využívaním tohto backdooru. CapraRAT dokáže vyhotovovať snímky obrazovky a fotografie, nahrávať telefonické rozhovory a okolitý zvuk či vynášať akékoľvek citlivé informácie. Backdoor taktiež dokáže prijímať príkazy na sťahovanie súborov, uskutočňovanie hovorov a posielanie SMS správ. Kampaň má úzke zameranie a nič nenasvedčuje tomu, že by boli tieto aplikácie dostupné aj v obchode Google Play.

Tento backdoor je ovládaný na diaľku, pričom vykonáva príkazy získané z riadiaceho servera. Keďže tieto aplikácie nemali dostatočné prevádzkové zabezpečenie, výskumníci spoločnosti Eset získali z otvorených dát prístup k identifikačným údajom obetí, na základe ktorých vedeli napríklad určiť ich polohu.

Obe aplikácie sú distribuované prostredníctvom dvoch podobných webových stránok, ktoré popisujú aplikácie ako služby na bezpečné posielanie správ a volanie. Inými slovami sa stránky vydávajú za oficiálne distribučné body pre tieto aplikácie. Pred použitím aplikácie si musí obeť vytvoriť účet prepojený na jej telefónne číslo a aktivovať si ho verifikačnou SMS. Akonáhle je účet vytvorený, aplikácia si vyžiada ďalšie povolenia vrátane prístupu ku kontaktom, zoznamu hovorov, SMS správam, externému úložisku a nahrávaniu zvuku. Takýmto spôsobom si backdoor zaistí plnú funkčnosť.