Výskumníci spoločnosti Eset identifikovali dve aktívne kampane zamerané na používateľov operačného systému Android, pričom zodpovednosť za útoky cez nástroje imitujúce Telegram a Signal pripísali APT skupine GREF napojenej na Čínu. Jednotlivé kampane boli s najväčšou pravdepodobnosťou aktívne od júla 2020, resp. od júla 2022. Distribuovali špionážny kód BadBazaar pre Android prostredníctvom obchodu Google Play, Samsung Galaxy Store a špecializovaných webových stránok vydávajúcich sa za legitímne aplikácie na šifrovaný chat. Škodlivé aplikácie sa nazývajú FlyGram a Signal Plus Messenger. Útočníci dosiahli funkčnosť falošných aplikácií Signal a Telegram pozmenením open-source aplikácií Signal a Telegram pre Android škodlivým kódom. Signal Plus Messenger je prvým zdokumentovaným prípadom špehovania komunikácie obete v službe Signal, špehovacie aplikácie si stiahli tisíce používateľov. Telemetria spoločnosti Eset zaznamenala detekcie na zariadeniach so systémom Android vo viacerých krajinách EÚ, v Spojených štátoch, na Ukrajine a na ďalších miestach vo svete. Obe aplikácie boli neskôr odstránené z obchodu Google Play.

„Škodlivý kód z rodiny BadBazaar bol ukrytý v skompromitovaných verziách aplikácií Signal a Telegram, ktoré obetiam poskytujú funkcie legitímnych aplikácií, ale na ich pozadí prebieha špionáž,“ hovorí výskumník spoločnosti ESET Lukáš Štefanko, ktorý odhalil škodlivú kampaň. „Hlavným cieľom BadBazaar je exfiltrovať informácie o zariadení, zoznamy kontaktov, protokolov hovorov a zoznam nainštalovaných aplikácií a špehovať správy Signal tajným prepojením aplikácie Signal Plus Messenger so zariadením útočníka,“ dodáva.

Telemetria spoločnosti Eset zaznamenala detekcie z Austrálie, Brazílie, Dánska, Demokratickej republiky Kongo, Nemecka, Hongkongu, Maďarska, Litvy, Holandska, Poľska, Portugalska, Singapuru, Španielska, Ukrajiny, Spojených štátov a Jemenu. Okrem toho bol odkaz na FlyGram v obchode Google Play zdieľaný aj v ujgurskej Telegram skupine. Aplikácie rodiny škodlivého softvéru BadBazaar sa už predtým používali proti Ujgurom a iným etnickým menšinám mimo Číny.

Čítajte viac: Telekopye: nástroj, umožňujúci online podvody aj technicky menej zdatným útočníkom

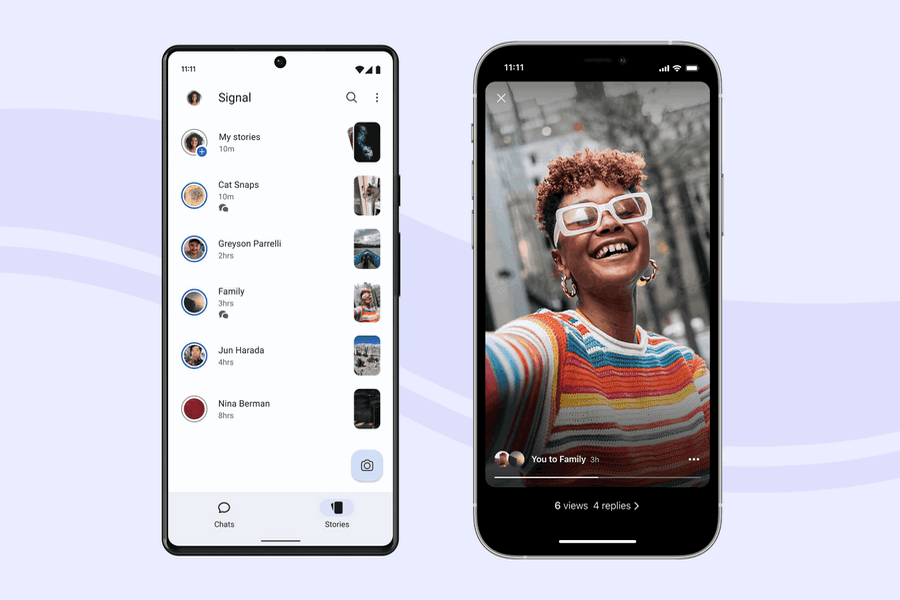

Po prvotnom spustení aplikácie sa používateľ musí prihlásiť do falošnej aplikácie Signal Plus Messenger rovnakým spôsobom ako v prípade oficiálnej aplikácie Signal pre Android. Po prihlásení začne aplikácia Signal Plus Messenger komunikovať so svojím riadiacim serverom. Signal Plus Messenger môže špehovať správy Signal zneužitím funkcie „prepojiť zariadenie“. Robí to tak, že automaticky pripojí napadnuté zariadenie k Signal zariadeniu útočníka. Tento spôsob špehovania je jedinečný, výskumníci spoločnosti ESET sa doteraz nestretli so zneužitím tejto funkcie iným škodlivým softvérom a je to jediná metóda, ktorou môže útočník získať obsah správ aplikácie Signal. Výskumníci spoločnosti ESET o tomto probléme informovali vývojárov aplikácie Signal.

V prípade falošnej aplikácie Telegram, FlyGram, sa obeť prihlasuje prostredníctvom legitímnej funkcionality, ako to vyžaduje oficiálna aplikácia Telegram. Pred dokončením prihlásenia začne aplikácia FlyGram komunikovať s riadiacim serverom a BadBazaar získa možnosť vyniesť citlivé informácie zo zariadenia. FlyGram môže získať prístup k zálohám Telegramu, ak má používateľ aktivovanú špecifickú funkciu pridanú útočníkmi, pričom túto funkciu malo aktivovanú najmenej 13 953 používateľských účtov. Proxy server útočníka môže zaznamenať niektoré metadáta, ale nemôže dešifrovať skutočné údaje a správy vymieňané v rámci samotného Telegramu. Na rozdiel od škodlivej aplikácie Signal Plus Messenger, FlyGram nedokáže prepojiť Telegram účet s útočníkom ani zachytiť šifrovanú komunikáciu svojich obetí.